|

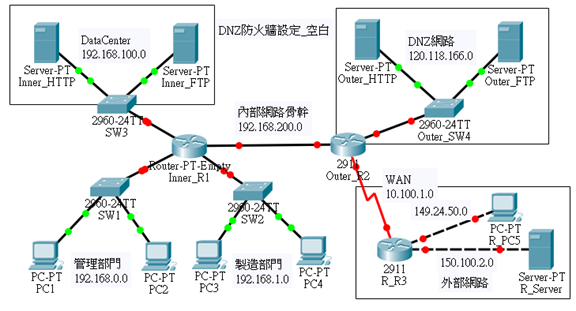

9-8 具 DNZ

防火牆的私有網路

內容:

9-8-1 DNZ

防火牆規劃

(A)

系統分析

(請匯入:DNZ 防火牆_空白.pkt)

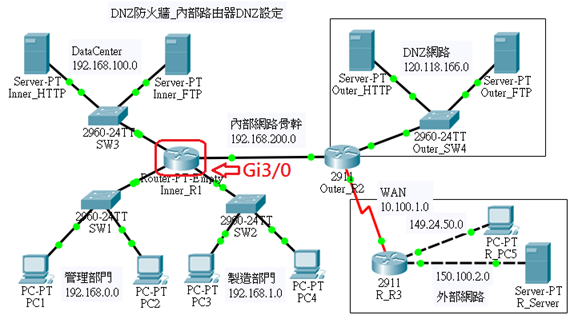

吾人期望規劃一套具有

DNZ 防火牆防護的私有網路,並從中學習『防禦主機』、『內部屏蔽路由器』與『外部屏蔽路由器』的架設與管理技巧,網路架構如圖

9-17 所示。防火牆措施採用

ACL 控制方式。

圖

9-17 具

DNZ 防火牆的私有網路

(B)

網路環境規劃

圖 9-17

網路環境的規劃如下:(交換器未使用

VLAN 功能,不需要設定)

|

網路區段 |

gateway |

路由介面 |

主機代表 |

IP

位址 |

連結介面 |

|

192.168.0.0

/24 |

192.168.0.254 |

R1(Gi0/0)

SW1(Gi0/1) |

PC1 |

192.168.0.1 |

SW1(fa0/1) |

|

PC2 |

192.168.0.2 |

SW1(fa0/2) |

|

192.168.1.0

/24 |

192.168.1.254 |

R1(Gi1/0)

SW2(Gi0/1) |

PC3 |

192.168.1.1 |

SW2(fa0/1) |

|

PC4 |

192.168.1.2 |

SW2(fa0/2) |

|

192.168.100.0

/24 |

192.168.100.254 |

R1(Gi2/0)

SW3(Gi0/1) |

Inner_HTTP |

192.168.100.1 |

SW3(fa0/1) |

|

Inner_FTP |

192.168.100.2 |

SW3(fa0/2) |

|

120.118.166.0

/24 DNZ

網路 |

120.118.166.254 |

R2(Gi0/1)

SW4(Gi0/1) |

Outer_HTTP |

120.118.166.1 |

SW4(fa0/1) |

|

Outer_FTP |

120.118.166.2 |

SW4(fa0/2) |

|

192.168.200.0

/24內部網路骨幹 |

|

|

|

192.168.200.1 |

R1(Gi3/0) |

|

192.168.200.2 |

R2(Gi0/0) |

|

10.100.1.0

/24 WAN

網路 |

|

|

DCE |

10.100.1.1 |

R2(s0/2/0) |

|

DTE |

10.100.1.2 |

R_R3(s0/2/0) |

|

149.24.50.0

/24 |

149.24.50.254 |

R_R3(gi0/0) |

R_PC5 |

149.24.50.1 |

R_R3(gi0/0) |

|

150.100.2.0

/24 |

150.100.2.254 |

R_R3(gi0/1) |

R_Server |

150.100.2.1 |

R_R3(gi0/1) |

(C)

路由器規劃

本網路使用了 3

只路由器,其網路介面卡規劃如下:

|

Router |

Router port |

IP

位址 |

Switch port |

|

Inner_R1 |

Gi0/0 |

192.168.0.254 |

SW1(Gi0/1) |

|

Gi1/0 |

192.168.1.254 |

SW2(Gi0/1) |

|

Gi2/0 |

192.168.100.254 |

SWW(Gi0/1) |

|

Gi3/0 |

192.168.200.1 |

R2(Gi0/0) |

|

Outer_R2 |

Gi0/0 |

192.168.200.2 |

R1(Gi3/0) |

|

Gi0/1 |

120.118.166.254 |

SW4(Gi0/1) |

|

Se0/2/0 |

10.100.1.1 |

R3(se0/2/0) |

|

Remote_R3 |

Se0/2/0 |

10.100.1.2 |

R2(se0/2/0) |

|

Gi0/0 |

149.24.50.254 |

R_PC5 |

|

Gi0/1 |

150.100.2.254 |

R_Server |

9-8-2 DNZ

網路環境設定

(A)

路由器介面設定

█

Inner_R1

介面設定

|

Inner_R1>en

Inner_R1#config ter

Inner_R1(config)#int

gi0/0

Inner_R1(config-if)#ip

address 192.168.0.254 255.255.255.0

Inner_R1(config-if)#no

shutdown

Inner_R1(config-if)#int

gi1/0

Inner_R1(config-if)#ip

address 192.168.1.254 255.255.255.0

Inner_R1(config-if)#no

shutdown

Inner_R1(config-if)#int

gi2/0

Inner_R1(config-if)#ip

address 192.168.100.254 255.255.255.0

Inner_R1(config-if)#no

shutdown

Inner_R1(config-if)#int

gi3/0

Inner_R1(config-if)#ip

address 192.168.200.1 255.255.255.0

Inner_R1(config-if)#no

shutdown

Inner_R1(config-if)#exit

Inner_R1(config)#do

show ip int brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 192.168.0.254 YES manual up up

GigabitEthernet1/0 192.168.1.254 YES manual up up

GigabitEthernet2/0 192.168.100.254 YES manual up up

GigabitEthernet3/0 192.168.200.1 YES manual up up

Inner_R1(config)# |

█

Outer_R2

介面設定

|

R2>en

R2#config ter

R2(config)#int gi0/0

R2(config-if)#ip

address 192.168.200.2 255.255.255.0

R2(config-if)#no

shutdown

R2(config-if)#int

gi0/1

R2(config-if)#ip

address 120.118.166.254 255.255.255.0

R2(config-if)#no

shutdown

R2(config-if)#int

s0/2/0

R2(config-if)#ip

address 10.100.1.1 255.255.255.0

R2(config-if)#bandwidth

10

R2(config-if)#clock

rate 56000

R2(config-if)#no

shutdown

R2(config-if)#exit

R2(config)#do show ip

int brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 192.168.200.2 YES manual up up

GigabitEthernet0/1 120.118.166.254 YES manual up up

GigabitEthernet0/2 unassigned YES manual

administratively down down

Serial0/2/0 10.100.1.1 YES manual up up

Serial0/2/1 unassigned YES unset administratively

down down

Vlan1 unassigned YES unset administratively down down |

█

R_R3

介面設定

|

R2>

R2>en

R2#config ter

R2(config)#int gi0/0

R2(config-if)#ip

address 149.24.50.254 255.255.255.0

R2(config-if)#no

shutdown

R2(config)#int gi0/1

R2(config-if)#ip

address 150.100.2.254 255.255.255.0

R2(config-if)#no

shutdown

R2(config-if)#int

s0/2/0

R2(config-if)#ip

address 10.100.1.2 255.255.255.0

R2(config-if)#bandwidth

10

R2(config-if)#no

shutdown

R2(config-if)#exit

R2(config)#do show ip

int brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 149.24.50.254 YES manual up up

GigabitEthernet0/1 150.100.2.254 YES manual up up

GigabitEthernet0/2 unassigned YES manual

administratively down down

Serial0/2/0 10.100.1.2 YES manual up up

Serial0/2/1 unassigned YES unset administratively

down down

Vlan1 unassigned YES unset administratively down dow |

(B)

路由器

RIP

動態路由設定

個路由器的相鄰網路(RIP

2 使用),如下表:

|

Router |

Network_1 |

Network_2 |

Network_3 |

Network_4 |

|

Inner_R1 |

192.168.0.0 |

192.168.1.0 |

192.168.100.0 |

192.168.200.0 |

|

Outer_R2 |

192.168.200.0 |

120.118.166.0 |

10.100.1.0 |

|

|

R_R3 |

10.100.1.0 |

149.24.50.0 |

150.100.2.0 |

|

█

Inner_R1 RIPv2

設定

|

Inner_R1(config)#route

rip

Inner_R1(config-router)#version

2

Inner_R1(config-router)#network

192.168.0.0

Inner_R1(config-router)#network

192.168.1.0

Inner_R1(config-router)#network

192.168.100.0

Inner_R1(config-router)#network

192.168.200.0

Inner_R1(config-router)#exit

Inner_R1(config)#do

show ip route

… |

█

Outer_R2 RIPv2

設定

|

R2(config)#route rip

R2(config-router)#version

2

R2(config-router)#network

192.168.200.0

R2(config-router)#network

120.118.166.0

R2(config-router)#network

10.100.1.0

R2(config-router)#exit

R2(config)#do show ip

route

… |

█

R_R3 RIPv2

設定

|

R2(config)#route rip

R2(config-router)#version

2

R2(config-router)#network

10.100.1.0

R2(config-router)#network

150.100.2.0

R2(config-router)#network

149.24.50.0

R2(config-router)#exit

R2(config)#do show ip

route

… |

(C)

網路環境測試

(請匯入:DNZ

防火牆_網路設定.pkt)

█

由

PC1 (192.168.0.1)

連線測試

|

C:\>ping 192.168.1.1

[OK]

C:\>ping 192.168.100.1

[OK]

C:\>ping 120.118.166.1

[OK]

C:\>ping 150.100.2.1

[OK]

C:\>ping 149.24.50.1

[OK] |

█

由

R_PC5 (149.24.50.1)

連線測試

|

C:\>ping 192.168.0.1

[OK]

C:\>ping 192.168.1.1

[OK]

C:\>ping

192.168.100.1 [OK]

C:\>ping 120.118.166.1

[OK] |

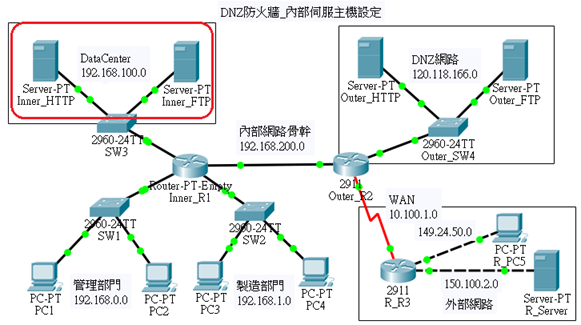

9-8-3

內部伺服器

ACL

規劃

(請匯入:防火牆設定_網路設定.pkt)

在圖 9-18

私有網路中,有兩個內部伺服器:Inner_HTTP

與

Inner_FTP,是公司內重要資料彙整中心,期望內部資源規劃如下:

|

系統資源 |

IP

位址 |

服務 |

埠口 |

允許存取 |

|

Inner_HTTP |

192.168.100.1 |

WWW |

80/tcp |

網路:192.168.0.0

主機:192.168.1.1

(管理者) |

|

ping |

ICMP |

主機:192.168.0.1

(管理者) |

|

Inner_FTP |

192,168.100.2 |

FTP |

20, 21/tcp |

網路:192.168.1.0

主機:192.168.0.1

(管理者) |

|

ping |

ICMP |

主機:192.168.1.1

(管理者) |

圖

9-18 內部伺服器

ACL 設定

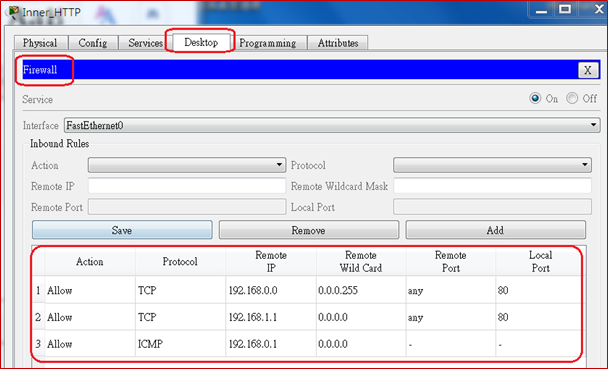

(A) Inner_HTTP

防火牆設定

█

點選 HTTP

Server 主機

=> Desktiop => Firewall

進入防火牆設定視窗,再輸入 ACL

清單,如下:

█

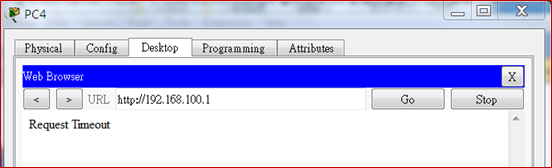

測試:

1.

由

PC1(192.168.0.1) => Web Browser

進入:

2.

由

PC6(192.168.1.2) 進入

Web Browser:

3.

由

PC1(192.168.0.1) 進入

Command Prompt:

|

C:\>ping 192.168.100.1

[OK] |

4.

由

PC2(192.168.0.2) 進入

Command Prompt:

|

C:\>ping 192.168.102.1

[NO、無法連線] |

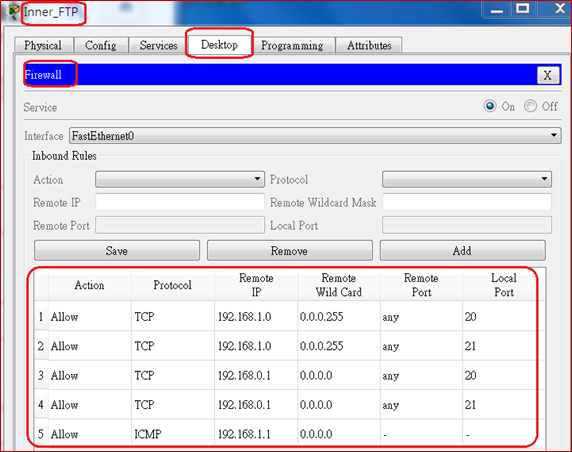

(B) Inner_FTP Server

防火牆設定

█

點選 FTP

Server 主機

=> Desktiop => Firewall

進入防火牆設定視窗,再輸入 ACL

清單,如下:

█

測試:(帳號:cisco、密碼:cisco)

(請匯入:DNZ 防火牆_內部伺服主機設定.pkt)

1.

PC3(192.168.1.1) 測試

fpt 連線:

|

C:\>ftp 192.168.100.2

Trying to connect...192.168.100.2

Connected to 192.168.100.2

220- Welcome to PT Ftp server

Username:cisco

331- Username ok, need password

Password:[ cisco]

230- Logged in

(passive mode On)

ftp> |

2.

測試

fpt 連線:由

PC2(192.168.0.2) 進入

Web Browser:

|

C:\>ftp 192.168.100.2

[NO、無法連線] |

3.

測試

ping 連線:由

PC3(192.168.1.1) 進入

Command Prompt:

|

C:\>ping

192.168.100.2 [OK] |

4.

測試

ping 連線:由

PC1(192.168.0.1) 進入

Command Prompt:

|

C:\>ping

192.168.100.2 [NO、無法連線] |

9-8-4

內部路由器

ACL

規劃

(請匯入:DNZ 防火牆_網路設定.pkt)

圖

9-19

內部路由器防火牆的 ACL

設定

對伺服器的防護,除了伺服器本身管制封包進出外(9-6-3

節介紹),也可以透過內部路由路設定。吾人可以建立一個資料中心網路

(192.168.100.0/24),將公司內重要資源皆架設在此網路內,再管制進出此網路的封包即可達到目的。圖

9-19 網路內資料中心網路是透過

Inner_R1 的埠口

Gi2/0

連結,因此,我們只要規劃此埠口的封包管制即可。除此之外,我們也希望建立一個 VTP

遠端連線埠口

(192.168.100.254),並僅允許管理者

(192.168.0.1 與

192.168.1.1) 主機可以登入操作。

(A)

防火牆規劃:

█

對Inner-R1

路由器

Gi2/0 (192.168.100.254)

管制內部伺服器的存取限制:

1.

允許來源是

192.168.0.0

網路與

192.168.1.1

主機等封包存取

192.168.100.1:80 (Inner_HTTP: Web Server)。

2.

允許來源是

192.168.1.0

網路與

192.168.0.1

主機等封包存取

192.168.100.2:22, 23 (Inner_FTP: FTP Server)。

3.

允許

192.168.0.1主機測試(ping)

192.168.100.1。

4.

允許192.168.1.1

主機測試(ping)

192.168.100.2。

█

Inner-ACL 條件:內部路由器

(Gi2/0)

管制存取資料中心的資源:

|

Inner_R1(Gi2/0)

外部路由器:Inner-ACL |

|

編號 |

Permit/

deny |

封包類型 |

來源 |

目的 |

方向 |

備註 |

|

IP |

port |

IP |

port |

|

1 |

permit |

tcp |

192.168.0.0/24 |

any |

192.168.100.1 |

80 |

out |

www |

|

2 |

permit |

tcp |

192.168.1.1 |

any |

192.168.100.1 |

80 |

out |

www |

|

3 |

permit |

icmp-echo |

192.168.0.1 |

any |

192.168.100.1 |

|

out |

ping |

|

4 |

permit |

tcp |

192.168.1.0/24 |

any |

192.168.100.2 |

20, 21 |

out |

ftp |

|

5 |

permit |

tcp |

192.168.0.1 |

any |

192.168.100.2 |

20, 21 |

out |

ftp |

|

6 |

permit |

icmp-echo |

192.168.1.1 |

any |

192.168.100.2 |

|

out |

ping |

(B)

設定

Inner-ACL

防火牆規則

█

由 Inner_R1

路由器上設定:

|

Inner_R1>en

Inner_R1#config ter

Inner_R1(config)#ip

access-list extended Inner-ACL

Inner_R1(config-ext-nacl)#permit

tcp 192.168.0.0 0.0.0.255 host 192.168.100.1 eq www

Inner_R1(config-ext-nacl)#permit

tcp host 192.168.1.1 host 192.168.100.1 eq www

Inner_R1(config-ext-nacl)#permit

icmp host 192.168.0.1 host 192.168.100.1 echo

Inner_R1(config-ext-nacl)#permit

tcp 192.168.1.0 0.0.0.255 host 192.168.100.2 eq ftp

Inner_R1(config-ext-nacl)#permit

tcp host 192.168.0.1 host 192.168.100.2 eq ftp

Inner_R1(config-ext-nacl)#permit

icmp host 192.168.1.1 host 192.168.100.2 echo

Inner_R1(config-ext-nacl)#deny

ip any any

Inner_R1(config-ext-nacl)# |

█

顯示

Inner-ACL 與嵌入介面(Gi2/0):

|

Inner_R1(config)#do

show access-list Inner-ACL

Extended IP access list Inner-ACL

permit tcp 192.168.0.0 0.0.0.255 host 192.168.100.1

eq www

permit tcp host 192.168.1.1 host 192.168.100.1 eq www

permit icmp host 192.168.0.1 host 192.168.100.1 echo

permit tcp 192.168.1.0 0.0.0.255 host 192.168.100.2

eq ftp

permit tcp host 192.168.0.1 host 192.168.100.2 eq ftp

permit icmp host 192.168.1.1 host 192.168.100.2 echo

deny ip any any

Inner_R1(config)#int

gi2/0

Inner_R1(config-if)#ip

access-group Inner-ACL out

Inner_R1(config-if)# |

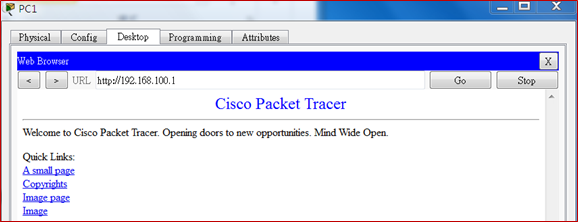

(C)

測試

Inner_HTTP

連線:

(請匯入:DNZ 防火牆_內部路由器設定.pkt)

1.

由

PC1(192.168.0.1) => Web Browser

進入:http://192.168.100.1。[OK]

2.

由

PC6(192.168.1.2) 進入

Web Browser:http://192.168.100.1

[失敗]

3.

由

PC1(192.168.0.1) 進入

Command Prompt:

|

C:\>ping

192.168.100.1 [OK] |

4.

由

PC2(192.168.0.2) 進入

Command Prompt:

|

C:\>ping

192.168.100.1 [NO、無法連線] |

(E)

測試

Inner_FTP

連線:

█

測試:(帳號:cisco、密碼:cisco)

1.

由

PC3(192.168.1.1) 測試

fpt 連線:

|

C:\>ftp 192.168.100.2

Trying to connect...192.168.100.2

Connected to 192.168.100.2

220- Welcome to PT Ftp server

Username:cisco

331- Username ok, need password

Password: [cisco]

230- Logged in

(passive mode On)

ftp> |

2.

由

PC2(192.168.0.2) 測試

fpt 連線:

|

C:\>ftp 192.168.100.2

[NO、無法連線] |

3.

由

PC3(192.168.1.1) 測試

ping 連線:

|

C:\>ping

192.168.100.2 [OK] |

4.

由

PC1(192.168.0.1) 測試

ping 連線:

|

C:\>ping

192.168.100.2 [NO、無法連線] |

9-8-5

內部路由器

DNZ

規劃

(請匯入:DNZ 防火牆_網路設定.pkt)

圖

9-20

內部路由器 DNZ

設定

內部路由器的 DNZ

防火牆功能是防止外部封包進入,又允許內部主機向外要求連線,或存取外部伺服器。但 DNZ

網路也安裝有伺服器提供內外網路使用者存取,對整個網路安全政策如下:(如圖

9-20 所示)

1.

禁止外部主機存取內部任何資源。

2.

DNZ

網路(120.118.166.0/24)

上主機可以與內部網路

(192.168.0.0/16) 主機相互連線。

3.

允許

PC1 主機(192.168.0.1)

可登入

Inner_R1 內(利用

192.168.100.254 介面)。

4.

DataCenter網路(192.168.100.0/24)

上資源提供內部任何主機存取(沒有管制)。

(A)

靜態路由表規劃:

當防火牆被啟動之後,它管制了許多封包的進出,當然也限制了動態繞路協定運作中的封包,此時動態繞路(RIP、OSPF、EGIRP、、)功能便失效。因此需要再建立靜態路由表,才能維持網路之間繞路功能。吾人依照圖

9-20 規劃路由表如下:

|

Router |

Destination AD |

Network Mask |

Net Hop |

|

Inner_R1 |

120.118.166.0 |

255.255.255.0 |

192.168.200.2 |

|

0.0.0.0 |

0.0.0.0 |

192.168.200.2 |

|

Outer_R2 |

192.168.0.0 |

255.255.0.0 |

192.168.200.1 |

|

0.0.0.0 |

0.0.0.0 |

10.100.1.2 |

|

R_R3 |

0.0.0.0 |

0.0.0.0 |

10.100.1.1 |

█

由 Inner_R1

路由器上設定路由表

(密碼:User)

|

Ineer_R1#config ter

Ineer_R1(config)#no

router rip

Ineer_R1(config)#ip

route 120.118.166.0 255.255.255.0 192.168.200.2

Ineer_R1(config)#ip

route 0.0.0.0 0.0.0.0 192.168.200.2

Ineer_R1(config)#do

show ip route

Gateway of last resort is 192.168.200.2 to network

0.0.0.0

120.0.0.0/24 is subnetted, 1 subnets

S 120.118.166.0 [1/0] via 192.168.200.2

C 192.168.0.0/24 is directly connected,

GigabitEthernet0/0

C 192.168.1.0/24 is directly connected,

GigabitEthernet1/0

C 192.168.100.0/24 is directly connected,

GigabitEthernet2/0

C 192.168.200.0/24 is directly connected,

GigabitEthernet3/0

S* 0.0.0.0/0 [1/0] via 192.168.200.2 |

█

Outer_R2

路由器上設定靜態路由表

|

Outer_R2#config ter

Outer_R2(config)#no

router rip

Outer_R2(config)#ip

route 192.168.0.0 255.255.0.0 192.168.200.1

Outer_R2(config)#ip route

0.0.0.0 0.0.0.0 10.100.1.2

Outer_R2(config)#do show ip route

Gateway of last resort is 10.100.1.2 to network

0.0.0.0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.100.1.0/24 is directly connected, Serial0/2/0

L 10.100.1.1/32 is directly connected, Serial0/2/0

120.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 120.118.166.0/24 is directly connected,

GigabitEthernet0/1

L 120.118.166.254/32 is directly connected,

GigabitEthernet0/1

S 192.168.0.0/16 [1/0] via 192.168.200.1

192.168.200.0/24 is variably subnetted, 2 subnets, 2

masks

C 192.168.200.0/24 is directly connected,

GigabitEthernet0/0

L 192.168.200.2/32 is directly connected,

GigabitEthernet0/0

S* 0.0.0.0/0 [1/0] via 10.100.1.2 |

█

R_R3

路由器上設定靜態路由表

|

R_R3#config ter

R_R3(config)#no router

rip

R_R3(config)#ip route

0.0.0.0 0.0.0.0 10.100.1.1

R_R3(config)#do show

ip route

Gateway of last resort is 10.100.1.1 to network

0.0.0.0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.100.1.0/24 is directly connected, Serial0/2/0

L 10.100.1.2/32 is directly connected, Serial0/2/0

149.24.0.0/16 is variably subnetted, 2 subnets, 2

masks

C 149.24.50.0/24 is directly connected,

GigabitEthernet0/0

L 149.24.50.254/32 is directly connected,

GigabitEthernet0/0

150.100.0.0/16 is variably subnetted, 2 subnets, 2

masks

C 150.100.2.0/24 is directly connected,

GigabitEthernet0/1

L 150.100.2.254/32 is directly connected,

GigabitEthernet0/1

S* 0.0.0.0/0 [1/0] via 10.100.1.1 |

(B)

防火牆規劃:

█

對Inner-R1

路由器

Gi3/0 (192.168.200.1)

管制封包進出內部網路:

1.

允許來源是

120.118.166.0/24網路上主機進入內部網路。

2.

允許內部主機連結外部伺服器,但不允許外部主機連結內部伺服器。

3.

不允許外部網路主機進入內部網路。

█

Inner-DNZ-ACL 條件:內部路由器

(Gi3/0)

管制存取資料中心的資源:

內部路由器

(Gi3/0)

管制存取資料中心的資源:

|

Inner_R1(Gi3/0)

外部路由器:Inner-DNZ-ACL |

|

編號 |

Permit/

deny |

封包類型 |

來源 |

目的 |

方向 |

備註 |

|

IP |

port |

IP |

port |

|

1 |

permit |

TCP |

192.168.0.0

/16 |

any |

any |

<1024 |

out |

|

|

2 |

permit |

TCP |

any |

<1024 |

192.168.0.0

/16 |

any |

in |

|

|

3 |

permit |

UDP |

192.168.0.0

/16 |

any |

any |

<1024 |

out |

|

|

4 |

permit |

UDP |

any |

<1024 |

192.168.0.0

/16 |

any |

in |

|

|

5 |

permit |

ip |

192.168.0.0

/16 |

|

120.118.166.0

/24 |

|

out |

|

|

6 |

permit |

ip |

120.118.166.0

/24 |

|

192.168.0.0

/16 |

|

in |

|

|

7 |

permit |

Icmp-echo |

192.168.0.0

/16 |

|

any |

|

out |

ping |

|

8 |

Permit |

Icmp

echo-reply |

any |

|

192.168.0.0

/16 |

|

in |

echo |

備註:當內部主機存取外部資源時,外部伺服器大多設置於

< 1024 埠口的

TCP 或

UDP (目的埠口)。當外部伺服器回應時,其來源埠口也位於

< 1024 埠口上。

(C)

設定

Inner-DNZ-ACL-out

防火牆規則

由 Inner_R1

路由器上設定:(管制

Gi3/0 介面出去封包)

|

Ineer_R1>en

Ineer_R1#config ter

Ineer_R1(config)#ip

access-list extended Inner-DNZ-ACL-out

Ineer_R1(config-ext-nacl)#permit

tcp 192.168.0.0 0.0.255.255 any lt 1024

Ineer_R1(config-ext-nacl)#permit

udp 192.168.0.0 0.0.255.255 any lt 1024

Ineer_R1(config-ext-nacl)#permit

icmp 192.168.0.0 0.0.255.255 any echo

Ineer_R1(config-ext-nacl)#permit

ip 192.168.0.0 0.0.255.255 120.118.166.0 0.0.0.255

Ineer_R1(config-ext-nacl)#deny

ip any any

Ineer_R1(config-ext-nacl)#exit

Ineer_R1(config)#do

show access-list Inner-DNZ-ACL-out

Extended IP access list Inner-DNZ-ACL-out

permit tcp 192.168.0.0 0.0.255.255 any lt 1024

permit udp 192.168.0.0 0.0.255.255 any lt 1024

permit icmp 192.168.0.0 0.0.255.255 any echo

permit ip 192.168.0.0 0.0.255.255 120.118.166.0

0.0.0.255

deny ip any any

Ineer_R1(config)#int

gi3/0

Ineer_R1(config-if)#ip

access-group Inner-DNZ-ACL-out out |

(D)

設定

Inner-DNZ-ACL-in

防火牆規則

由 Inner_R1

路由器上設定:(管制

Gi3/0 介面進入封包)

|

Ineer_R1(config)#ip

access-list extended Inner-DNZ-ACL-in

Ineer_R1(config-ext-nacl)#permit

tcp any lt 1024 192.168.0.0 0.0.255.255

Ineer_R1(config-ext-nacl)#permit

udp any lt 1024 192.168.0.0 0.0.255.255

Ineer_R1(config-ext-nacl)#permit

icmp any 192.168.0.0 0.0.255.255 echo-reply

Ineer_R1(config-ext-nacl)#permit

ip 120.118.166.0 0.0.0.255 192.168.0.0 0.0.255.255

Ineer_R1(config-ext-nacl)#deny

ip any any

Ineer_R1(config-ext-nacl)#exit

Ineer_R1(config)#do

show access-list Inner-DNZ-ACL-in

Extended IP access list Inner-DNZ-ACL-in

permit tcp any lt 1024 192.168.0.0 0.0.255.255

permit udp any lt 1024 192.168.0.0 0.0.255.255

permit icmp any 192.168.0.0 0.0.255.255 echo-reply

permit ip 120.118.166.0 0.0.0.255 192.168.0.0

0.0.255.255

deny ip any any

Ineer_R1(config)#int

gi3/0

Ineer_R1(config-if)#ip

access-group Inner-DNZ-ACL-in in

Ineer_R1(config-if)# |

(E)

設定

telnet-ACL

防火牆規則

(允許主機登入路由器)

除此之外,我們也希望建立一個

VTP 遠端連線埠口

(192.168.100.254),並僅允許管理者

(192.168.0.1 與

192.168.1.1)

主機可以登入操作,規劃內如如下表所示:

|

Inner_R1(config)#ip

access-list standard telnet-ACL

Inner_R1(config-std-nacl)#permit

host 192.168.0.1

Inner_R1(config-std-nacl)#permit

host 192.168.1.1

Inner_R1(config-std-nacl)#deny

any

Inner_R1(config-std-nacl)#exit

Inner_R1(config)#line

vty 0 4

Inner_R1(config-line)#password

cisco

Inner_R1(config-line)#login

Inner_R1(config-line)#access-class

telnet-ACL in

Inner_R1(config-line)#exit

Ineer_R1(config)#enable

password User |

(F)

測試

DNZ

網路:

(請匯入:DNZ

防火牆_內部路由器

DNZ 設定.pkt)

█ 由內部網路測試連結外部伺服器:

1.

由

PC1(192.168.0.1) => Web Browser => http://120.118.166.1

[OK]

2.

由

PC1(192.168.0.1) => Web Browser => http://150.100.2.1

[OK]

3.

由

PC1(192.168.0.1) => ping 150.100.2.1

[OK]

4.

由

PC1(192.168.0.1) => ping 120.118.166.1

[OK]

█ 由外部網路連結內部網路及伺服器:

1.

由

R_PC5(149.24.50.1) => Web Browser => http://120.118.166.1

[OK]

2.

由

R_PC5(149.24.50.1) => Web Browser => http://192.168.100.1

[NO]

3.

由

R_PC5(149.24.50.1) => ping 120.118.166.1

[OK]

4.

由

R_PC5(149.24.50.1) => ping 192.168.0.1

[NO]

█ 由

DNZ 網路連結內部網路及伺服器:

1.

由

Outer_HTTP (120.118.166.1) => Web Browser => http://192.168.100.1

[OK]

2.

由

Outer_HTTP (120.118.166.1) => Web Browser => http://150.100.2.1

[OK]

3.

由

Outer_HTTP (120.118.166.1) => ping 149.24.50.1

[OK]

4.

由

Outer_HTTP (120.118.166.1) => ping 192.168.0.1

[OK]

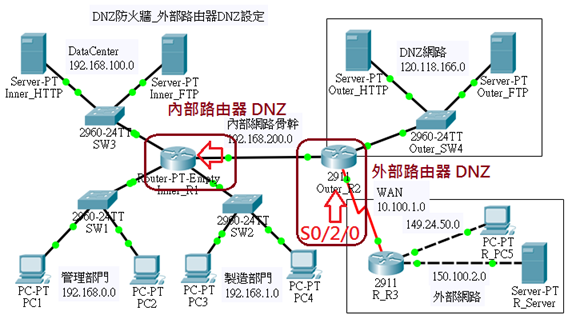

9-8-6

外部路由器

DNZ

規劃

(請匯入:DNZ

防火牆_內部路由器

DNZ 設定.pkt)

圖

9-21 外部路由器

DNZ

防火牆規劃

(A) DNZ

防火牆規劃

DNZ

屏蔽網路主要是利用外部路由器 (Outer_R2)

與內部路由器

(Inner_R1)

管制封包進出私有網路,兩只路由器分擔不同的管制機制,也可以重複管制達到雙重安全效果,到底要達到何種防護機制,由各自治系統的安全政策而定。如圖

9-21 所示,本範例在內部路由器採用較嚴謹的官制機制,如

9-6-4 節設定,如下:

1.

禁止外部主機存取內部任何資源。

2.

DNZ

網路(120.118.166.0/24)

上主機可以與內部網路主機相互連線。

3.

DataCenter網路(192.168.100.0/24)

上資源提供內部任何主機存取(沒有管制)。

在外部路由器(Outer_R2)

的

se0/2/0

埠口採用較鬆散的機制,期望它管制進入內部網路的封包,如下:(管制

S0/2/0 埠口)

(1)

允許外部可以任意存取

DNZ

網路內伺服器。

(2)

允許外部網路可以測試

(Ping) DNZ 網路下主機。

(3)

允許內部網路主機可以任意進出。

(B) DNZ

防火牆規則

還未設定外部路由器

DNZ

之前,吾人先測試外部連結到內部網路狀態如何:

█

測試外部網路連結到內部網路:

1.

由

R_PC5(149.24.50.1) => Web Browser => http://120.118.166.1

[OK]

2.

由

R_PC5(149.24.50.1) => ping 120.118.166.1

[OK]

3.

由

R_PC5(149.24.50.1) => ping 192.168.200.2

[OK]

表示外部網路可以連結到

192.168.200.0

網路上,吾人需管制外部主機不可連結到內部網路。

█

DNZ-ACL 規則:管制進出

DNZ 網路封包

(S0/2/0

埠口):

|

Outer_R2(Gi0/1)

外部路由器:DNZ-ACL |

|

編號 |

Permit/

deny |

封包類型 |

來源 |

目的 |

方向 |

備註 |

|

IP |

port |

IP |

port |

|

1 |

permit |

ip |

any |

|

120.118.166.0

/24 |

|

in |

|

|

2 |

permit |

ip |

120.118.166.0

/24 |

|

any |

|

out |

|

|

3 |

permit |

ip |

192.168.0.0

/16 |

|

any |

|

out |

|

|

4 |

permit |

ip |

any |

|

192.168.0.0

/16 |

|

in |

|

|

5 |

deny |

ip |

any |

|

any |

|

|

|

(C)

設定

DNZ-ACL防火牆

█

DNZ-ACL-out 規則:(管制封包出去

S0/2/0

埠口):

|

Outer_R2> en

Outer_R2#config ter

Outer_R2(config)#ip

access-list extended DNZ-ACL-out

Outer_R2(config-ext-nacl)#permit

ip 120.118.166.0 0.0.0.255 any

Outer_R2(config-ext-nacl)#permit

ip 192.168.0.0 0.0.255.255 any

Outer_R2(config-ext-nacl)#deny

ip any any

Outer_R2(config-ext-nacl)#exit

Outer_R2(config)#do

show access-list DNZ-ACL-out

Extended IP access list DNZ-ACL-out

permit ip 120.118.166.0 0.0.0.255 any

permit ip 192.168.0.0 0.0.255.255 any

deny ip any any

Outer_R2(config)#int

s0/2/0

Outer_R2(config-if)#ip

access-group DNZ-ACL-out out |

█

DNZ-ACL-in 規則:(管制封包進入

S0/2/0 埠口):

|

Outer_R2(config)#ip

access-list extended DNZ-ACL-in

Outer_R2(config-ext-nacl)#permit

ip any 120.118.166.0 0.0.0.255

Outer_R2(config-ext-nacl)#permit

ip any 192.168.0.0 0.0.255.255

Outer_R2(config-ext-nacl)#deny

ip any any

Outer_R2(config-ext-nacl)#exit

Outer_R2(config)#do

show access-list DNZ-ACL-in

Extended IP access list DNZ-ACL-in

permit ip any 120.118.166.0 0.0.0.255

permit ip any 192.168.0.0 0.0.255.255

deny ip any any

Outer_R2(config)#int

s0/2/0

Outer_R2(config-if)#ip

access-group DNZ-ACL-in in |

(D) DNZ

防火牆測試

(請匯入:防火牆設定_外部路由器

DNZ 設定.pkt)

█

由內部網路測試連結外部伺服器:

1.

由

PC1(192.168.0.1) => Web Browser => http://120.118.166.1

[OK]

2.

由

PC1(192.168.0.1) => Web Browser => http://150.100.2.1

[OK]

3.

由

PC1(192.168.0.1) => ping 150.100.2.1

[OK]

4.

由

PC1(192.168.0.1) => ping 120.118.166.1

[OK]

█

由外部網路連結內部網路及伺服器:

1.

由

R_PC5(149.24.50.1) => Web Browser => http://120.118.166.1

[OK]

2.

由

R_PC5(149.24.50.1) => Web Browser => http://192.168.100.1

[NO]

3.

由

R_PC5(149.24.50.1) => ping 120.118.166.1 [OK]

4.

由

R_PC5(149.24.50.1) => ping192.168.200.1

[NO]

l

由此可見,外部網路無法連結到 192.168.0.0/16

網路上任何主機,但內部網路連結外部主機都沒有問題。

█

由

DNZ 網路連結內部網路及伺服器:

1.

由

Outer_HTTP (120.118.166.1) => Web Browser => http://192.168.100.1

[OK]

2.

由

Outer_HTTP (120.118.166.1) => Web Browser => http://150.100.2.1

[OK]

3.

由

Outer_HTTP (120.118.166.1) => ping 149.24.50.1

[OK]

4.

由

Outer_HTTP (120.118.166.1) => ping 192.168.0.1 [OK]

l

DNZ

網路主機可以任意連結內部網路。

|