|

9-7

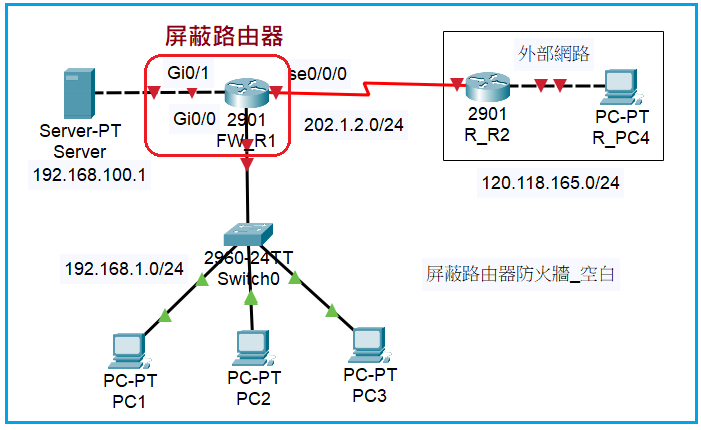

屏蔽路由器防火牆

內容:

9-7-1

屏蔽路由器網路規劃

吾人期望規劃一套簡單的屏蔽路由器網路,網路架構如圖

9-17-8 所示。(請匯入『屏蔽路由器防火牆_空白.pkg』)。

圖

9-17-8

屏蔽路由器網路

(A)

網路環境規劃

(如同圖

9-10,設定步驟如

9-3-2

節不再重複)

|

網路區段 |

gateway |

主機 |

IP

位址 |

連結介面 |

|

192.168.1.0/24 |

192.168.1.254 |

PC1 |

192.168.1.1 |

SW1(fa0/1) |

|

PC2 |

192.168.1.2 |

SW1(fa0/2) |

|

PC3 |

192.168.1.3 |

SW1(fa0/3) |

|

192.168.100.0 |

192.168.100.254 |

Server |

192.168.100.1 |

Gi0/1(FW_R1) |

|

120.118.166.0/24 |

120.118.166.254 |

R_PC4 |

120.118.166.1 |

SW2(fa0/1) |

(B)

網路環境規劃

本網路使用了

2 只路由器,其網路介面卡規劃如下:

|

Router |

Router port |

IP

位址 |

Switch port |

|

FW_R1 |

Gi0/0 |

192.168.1.254 |

SW1(Gi0/1) |

|

Gi0/1 |

192.168.100.254 |

Server |

|

Se0/0/0 |

202.1.2.1 |

R2(S0/0/0) |

|

R_R2 |

Se0/0/0(DCE) |

202.1.2.2 |

R1(Gi0/0) |

|

Gi0/0 |

120.118.166.254 |

R_PC4 |

(C) RIPv2

規劃

|

Router |

Network_1 |

Network_2 |

Network_3 |

|

FW_R1 |

192.168.1.0 |

192.168.100.0 |

202.1.2.0 |

|

R_R2 |

202.1.2.0 |

120.118.166.0 |

|

9-7-2

路由器介面與

RIPv2

設定

(A) FW_R1路由器設定

|

FW_R1>en

FW_R1#config ter

FW_R1(config)#int

Gi0/0

FW_R1(config-if)#ip

address 192.168.1.254 255.255.255.0

FW_R1(config-if)#no

shutdown

FW_R1(config-if)#int

Gi0/1

FW_R1(config-if)#ip

address 192.168.100.254 255.255.255.0

FW_R1(config-if)#no

shutdown

FW_R1(config-if)#int

s0/0/0

FW_R1(config-if)#ip

address 202.1.2.1 255.255.255.0

FW_R1(config-if)#bandwidth

100

FW_R1(config-if)#no

shutdown

FW_R1(config-if)#exit

FW_R1(config)#ip

routing

FW_R1(config)#router

rip

FW_R1(config-router)#version

2

FW_R1(config-router)#network

192.168.1.0

FW_R1(config-router)#network

192.168.100.0

FW_R1(config-router)#network

202.1.2.0

FW_R1(config-router)#ip

route 0.0.0.0 0.0.0.0 202.1.2.2

FW_R1(config)#exit |

(B) R_R2

路由器設定

|

R_R2>en

R_R2#config ter

R_R2(config)#int

s0/0/0

R_R2(config-if)#ip

address 202.1.2.2 255.255.255.0

R_R2(config-if)#bandwidth

100

R_R2(config-if)#clock

rate 56000

R_R2(config-if)#no

shutdown

R_R2(config-if)#int

Gi0/0

R_R2(config-if)#ip

address 120.118.166.254 255.255.255.0

R_R2(config-if)#no

shutdown

R_R2(config-if)#exit

R_R2(config)#ip

routing

R_R2(config)#router

rip

R_R2(config-router)#version

2

R_R2(config-router)#network

202.1.2.0

R_R2(config-router)#network

120.118.166.0

R_R2(config-router)#exit

R_R2(config)#ip route

0.0.0.0 0.0.0.0 202.1.2.1

R_R2(config)#exit |

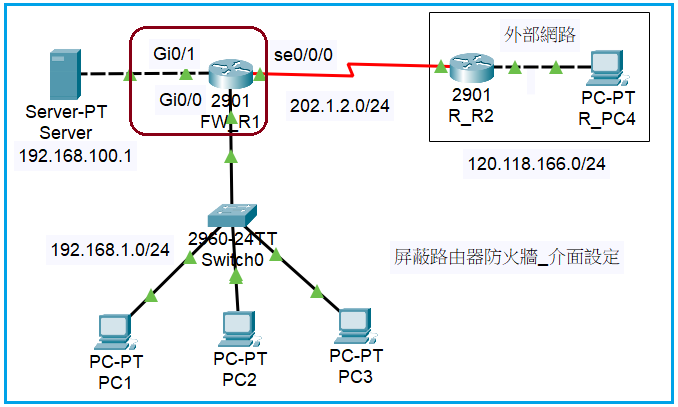

(C)

網路連線測試:(請匯入

屏蔽路由器防火牆_介面設定)

l

PC1:ping

192.168.100.1 [OK]

l

PC1:ping

120.118.166.1 [OK]

l

R_PC4:ping

192.168.1.2 [OK]

l

R_PC4:ping

192.168.100.1 [OK]

9-7-3

屏蔽路由器防火牆設定

(請匯入

屏蔽路由器防火牆_介面設定)

圖

9-17-9

屏蔽路由器網路-介面設定

(A)

屏蔽路由器規劃

在圖 9-17-8

屏蔽路由器網路中,『伺服主機』提供有

Web Server 與

FTP Server

等兩只伺服器,伺服器內存放公司重要資料,僅提供內部網路透過 http

與 ftp

存取,其餘服務部口皆禁止進入,但為了方便管理提供

PC1 (192.168.1.1) 工作站可執行

ping 命令探索該主機,內部資源規劃如下:

(A) FW_R1防火牆規劃:

對FW_R1

路由器

Gi0/0 (192.168.1.254)

管制內部伺服器的存取限制:

1.

允許來源是

192.168.1.0 網路的主機可存取

192.168.100.1:80 (伺服主機:

Web Server)。

2.

允許來源是

192.168.1.0 網路的主機可存取

192.168.100.1:22, 23 (伺服主機:

FTP Server)。

3.

允許

192.168.1.1主機測試(ping)

192.168.100.1。

(B)

防火牆規劃:(FW-ACL)

FW-ACL

條件:屏蔽路由器

FW_R1 (Gi0/0)

管制存取資料中心的資源:

|

FW_R1

(Gi0/0)

外部路由器:FW-ACL |

|

編號 |

Permit/

deny |

封包類型 |

來源 |

目的 |

方向 |

備註 |

|

IP |

port |

IP |

port |

|

1 |

permit |

tcp |

192.168.1.0/24 |

any |

192.168.100.1 |

80 |

out |

www |

|

2 |

permit |

tcp |

192.168.1.0/24 |

any |

192.168.100.1 |

20, 21 |

out |

ftp |

|

3 |

permit |

icmp-echo |

192.168.1.1 |

any |

192.168.100.1 |

|

out |

ping |

(B)

設定

FW-ACL

防火牆規則

█

由 FW_R1

路由器上設定:

|

FW_R1>en

FW_R1#config ter

FW_R1(config)#ip

access-list extended FW-ACL

FW_R1(config-ext-nacl)#permit

tcp 192.168.1.0 0.0.0.255 host 192.168.100.1 eq www

FW_R1(config-ext-nacl)#permit

tcp 192.168.1.0 0.0.0.255 host 192.168.100.1 eq ftp

FW_R1(config-ext-nacl)#permit

icmp host 192.168.1.1 host 192.168.100.1 echo

FW_R1(config-ext-nacl)#deny

ip any any

FW_R1(config-ext-nacl)#exit

FW_R1(config)#

|

█

顯示 FW-ACL

與嵌入介面(Gi0/1):

|

FW_R1(config)#do show

access-list FW-ACL

Extended IP access list FW-ACL

permit tcp 192.168.1.0 0.0.0.255 host 192.168.100.1

eq www

permit tcp 192.168.1.0 0.0.0.255 host 192.168.100.1

eq ftp

permit icmp host 192.168.1.1 host 192.168.100.1 echo

deny ip any any

FW_R1(config)#int

Gi0/1

FW_R1(config-if)#ip

access-group FW-ACL out

FW_R1(config-if)# |

(C)

測試防火牆功能:

(請匯入:屏蔽路由器防火牆_設定完成.pkt)

█

測試 Web

Server:

1.

由

PC1(192.168.1.1) => Web Browser

進入:http://192.168.100.1。[OK]

2.

由

R_PC4(120.118.166.1) => Web Browser

進入:http://192.168.100.1

[失敗]

█

測試 FTP

Server:(帳號:cisco、密碼:cisco)

1.

由

PC3(192.168.1.1) 測試

fpt (192.168.100.1)連線:[OK]

|

C:\>ftp 192.168.100.1

Trying to connect...192.168.100.2

Connected to 192.168.100.2

220- Welcome to PT Ftp server

Username:cisco

331- Username ok, need password

Password: [cisco]

230- Logged in

(passive mode On)

ftp> |

2.

由

PC3(120.118.166.1) 測試

fpt (192.168.100.1) 連線:[失敗]

|

C:\>ftp 192.168.100.1

Trying to connect...192.168.100.2

|

█

測試 Ping

連結:

1.

由

PC1(192.168.1.1) 進入

Command Prompt:

|

C:\>ping 192.168.100.1

[OK] |

2.

由

PC2(120.118.166.1) 進入

Command Prompt:

|

C:\>ping 192.168.100.1

[NO、無法連線] |

|